Esta mañana la comunidad nasera se ha levantado algo revuelta, concretamente todos aquellos poseedores de un NAS Synology, puesto que han aparecido varias víctimas en el foro oficial de Synology que han sufrido el secuestro de datos de su equipo.

Aparentemente el problema se centra que desde un software llamado SynoLocker que está haciendo barridos dentro de los rangos de internet en búsqueda de equipos Synology con diferentes puertos abierto, primero se estimaba que los puertos implicados para esta vulnerabilidad eran los de serie para la gestión del aparato, 5000 y 5001 pero tras el análisis de varios casos podrían haber más puertos afectados, inclusos algunos para la conexión vía VPN, incluso medidas de seguridad de ataques DoS o tener la lista negra activada para intentos de validación de usuario fallidos (5 intentos) no han permitido evitar el ataque.

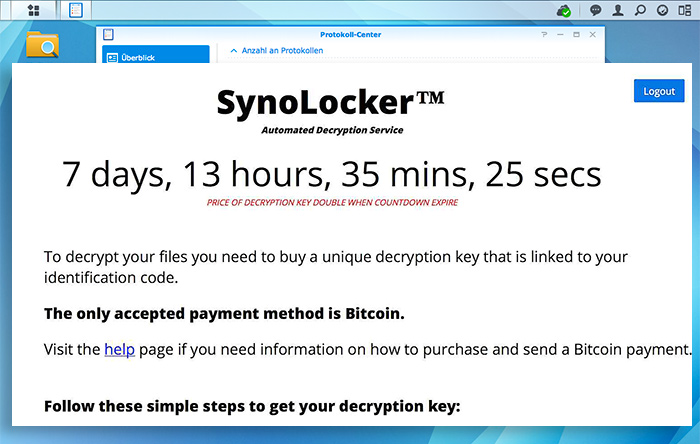

Una vez el equipo es localizado y el acceso se ve comprometido por SynoLocker comienza un cifrado de los discos que estén conectados en ese momento a nuestra unidad Synology, un cifrado basado en una clave AES de 256 bits, encriptación por cierto lenta y que favorece que en caso que detectemos que nuestro equipo se ha visto comprometido podamos sacar una copia de los datos antes de que esa encriptación termine el cifrado de toda la información, aunque aquí ya entra el factor de "muy buena suerte" si nos vemos afectados y localizamos el problema a tiempo. En caso contrario si deseamos recuperar el control de nuestros discos deberemos pagar 0,6 bitocoins, unos aproximados 350$.

¿Pero es fácil que encuentren nuestro equipo Synology en Internet? La respuesta es sencilla: Sí, almenos hasta no hace mucho donde Synology se vio afectada por otra pequeña vulnerabilidad que permitía su fácil detección, de hecho en algunas pruebas que hice hace unos meses conseguí listados de hasta 200.000 registros de ip's y dominios varios que me enlazaban a un equipo Synology.

Qué hacer hasta que se publique un update que solucione esta vulnerabilidad: Desactiva toda gestión desde fuera de tu LAN inclusive si la gestión es vía VPN, aunque parece que no hay una incidencia exageradamente elevada de equipos afectados por SynoLocker no arriesgues innecesariamente.

A continuación puede leer los pasos que se exigen para acceder a los datos de nuevo si tu equipo es secuestrado:

Follow these simple steps if files recovery is needed:

Download and install Tor Browser.

Open Tor Browser and visit http://cypherxffttr7hho.onion. This link works only with the Tor Browser.

Login with your identification code to get further instructions on how to get a decryption key.

Your identification code is - (also visible here).

Follow the instructions on the decryption page once a valid decryption key has been acquired.

Technical details about the encryption process:

A unique RSA-2048 keypair is generated on a remote server and linked to this system.

The RSA-2048 public key is sent to this system while the private key stays in the remote server database.

A random 256-bit key is generated on this system when a new file needs to be encrypted.

This 256-bit key is then used to encrypt the file with AES-256 CBC symmetric cipher.

The 256-bit key is then encrypted with the RSA-2048 public key.

The resulting encrypted 256-bit key is then stored in the encrypted file and purged from system memory.

The original unencrypted file is then overwrited with random bits before being deleted from the hard drive.

The encrypted file is renamed to the original filename.

To decrypt the file, the software needs the RSA-2048 private key attributed to this system from the remote server.

Once a valid decryption key is provided, the software search each files for a specific string stored in all encrypted files.

When the string is found, the software extracts and decrypts the unique 256-bit AES key needed to restore that file.

Note: Without the decryption key, all encrypted files will be lost forever.

Copyright © 2014 SynoLocker™ All Rights Reserved.

Synology lleva trabajando los últimos meses en mantener sus equipos actualizados especialmente en cuanto a vulnerabilidades se refiere, pero tras la noticia del hackeo de sus equipos para la minería de monedas virtuales este hecho hace que se deban replantear un doble esfuerzo en frenar posibles hechos similares en el futuro.

Foro oficial de Synology: http://forum.synology.com/enu/viewtopic.php?f=3&t=88716

UPDATE: se ha movido el tema de conversación a: http://forum.synology.com/enu/viewtopic.php?f=108&t=88770

UPDATE: se ha movido el tema de conversación a: http://forum.synology.com/enu/viewtopic.php?f=108&t=88770

Gracias @Rubik2k por hacer llegar el aviso y difundir el caso.

8 comentarios:

Acabo de apagar mi syno... :(

Muchas gracias por la info. Acabo de bloquear el puerto de administración. Esperemos que por los puertos de otros servicios no pasen.

Ya he bloqueado cualquier acceso en el router... menudo susto me he llevado al leer la noticia. Esto demuestra la importancia de las copias de seguridad offline. Yo tengo un USB conectado para hacer eso. Y las reglas del firewall funcionarán?? Algún español ha sido afectado? Lo digo pq tengo la regla de bloqueo por geoip :)

Yo almenos no me la jugaría, tengo todo capado desde que lo he leído... gran fallo para los de synology.

En Synology han abierto un nuevo hilo con el anuncio oficial, aunque por ahora solo te dicen que si ves el dichoso mensajito, apagues el NAS y te pongas en contacto con ellos: http://forum.synology.com/enu/viewtopic.php?f=108&t=88770

Por cierto, pobre solución la del backup por USB... en este caso es posible que lo único que consiguieras sería que te cifraran los ficheros del synology y, además, los del disco USB, que se monta como una carpeta en el mismo filesystem... :-/

Muchas gracias por la info. Sin duda un error grave.

Estaremos atentos a que publiquen la solución.

Saludos.

Carlos.

Tengo todos los puertos cerrados excepto el torrent, tb debería caparlo?

Gracias, Mid, he actualizado el link y buen aporte, elratonperez.

Del tema del backup no tiene sentido en casos similares aunque entiendo que una unidad USB con ese fin posiblemente esté apagada hasta que se realice dicha copia, de todos modos siempre debemos partir de la misma premisa: los datos importantes siembre en dos ubicaciones distintas, y mientras más alejados mejor ;)

Publicar un comentario